이번에 작성할 내용은 정보 누출입니다. (정말 많이 나오는 취약점입니다.)

해당 취약점은 웹 서버가 서버버전, DB 에러정보, 경로정보, 개인정보 등등 정보를 노출할 때 취약으로 판단하므로 판단이 다양한 편입니다. 따라서 해당 취약점을 점검하기 위해서 에러페이지 확인 및 계정 정보 마스킹 여부 체크 및 소스코드 체크등 다양한 방법으로 점검하고 있습니다.

점검 방법으로는 여러가지가 있고 예시는 생략하겠습니다.(진단의 목적이 아니라면 직접 해보면 안됩니다!!)

1. 없을 것 같은 경로로 조작하여 전송(디렉터리 인덱싱 찾는 도중에도 에러메시지가 나올 수 있습니다.)

2. 도메인에 특수문자 등등을 삽입해보기(\ 백슬레시 같은 기호)

3. HTTP 메소드 변경(TRACE나 OPTIONS를 애용합니다.)

4. HTTP 메소드 부분에 test 이런 문자를 넣어봤을 때

5. HTTP/1.1 이런 부분을 HTTP/2 같은 걸로 변경해서 확인해보기

6. 파라미터에 수많은 문자열 넣기 -> 버퍼 오버플로우 취약점을

ETC) 이외의 점검 중 나오는 에러메시지

이런 경우 서버 버전 정보 및 웹 어플리케이션의 취약한 정보들을 노출할 수도 있습니다.

또한 개인 정보의 경우 중요 정보가 마스킹 처리 되어있으나 소스코드에는 평문으로 나와있는 경우나, 마스킹 처리가 안되어 있거나 등등의 경우로 취약을 판단할 수 있습니다.

해당 취약점의 경우 다른 취약점을 점검하다가 확인할 수 도 있고, 임의적으로 찾을 수도 있는 취약점이기 때문에 경험에 따라서 더 잘 찾을 수 있는 취약점인 것 같습니다.

서버 버전정보 노출의 예시입니다.

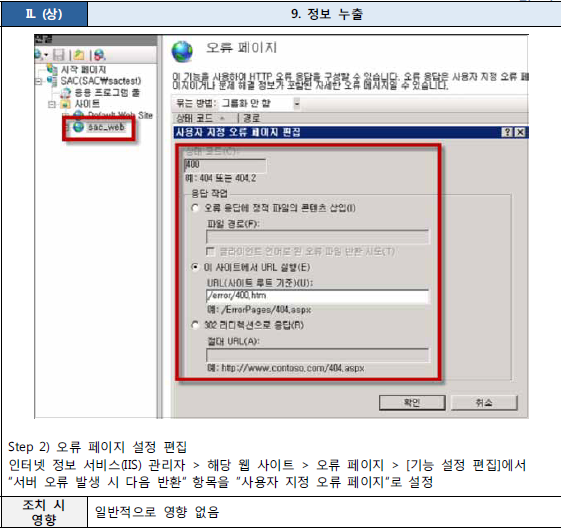

아래는 주요정보통신기반 취약점 진단 가이드의 내용입니다.

개인적인 경험으로 미루어 보았을 때

파일 다운로드 업로드 시 파일 경로가 절대경로가 노출되면서 실제로 파일 다운로드 업로드 취약점이 발생하지 않을때는 주로 정보 누출로 분리하고

웹 어플리케이션 화면에는 마스킹 처리가 되어있더라도 요청, 응답 패킷에서 데이터를 노출하고 있다면 정보 누출로 분리하는 경우가 많다.

개인적으로는 가장 많이 발생하는 취약점이라고 생각된다.

'Penetration > WEB' 카테고리의 다른 글

| 웹 해킹을 즐겁게해주는 wappalyzer (0) | 2023.10.16 |

|---|---|

| [주요정보통신기반시설] 1. 버퍼 오버플로우 (0) | 2023.10.12 |

| [주요정보통신기반시설] 8. 디렉터리 인덱싱 (0) | 2023.09.22 |

| [주요정보통신기반시설] 7. XPath 인젝션 (0) | 2023.09.21 |

| [주요정보통신기반시설] 6. SSI 인젝션 (0) | 2023.09.21 |