탈옥 이후에 그 자체로 휴대폰의 기능을 완벽하게 이용한다고 할 수 없을것입니다.

음식에도 소금이 필요하듯이~?

탈옥후에도 트윅이 필요합니다.

그래서 제가 사용하는 추천트윅들을 적어보려고 합니다.

1. Apple File Conduit "2"

해당 트윅은 로컬 컴퓨터에서 아이폰 내부 폴더에 접근 가능하도록 해줍니다. 해당 트윅을 사용한 후 3uTools를 이용하면 아래와 같이 파일구조를 파악할 수 있습니다.

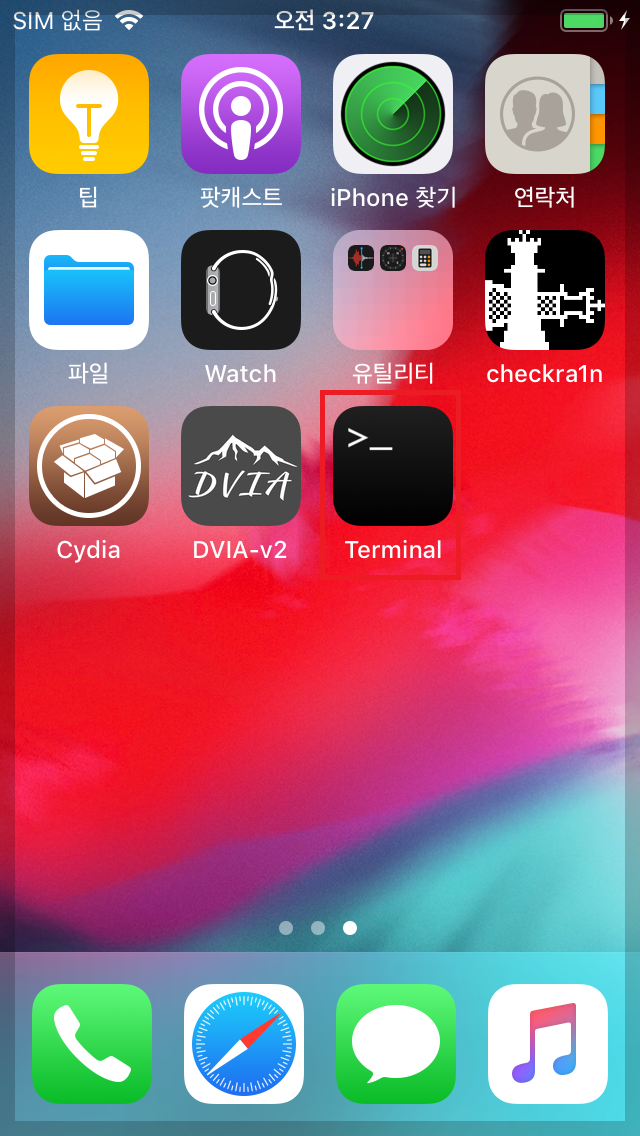

해당 트윅 설치방법은 아래와 같습니다. Cydia앱에 접속한 후에 http://apt.thebigboss.org/repofiles/cydia/ 레포가 존재하는지 확인합니다.

레포가 존재하면 검색에 들어가서 Apple File Conduit "2"를 찾아서 설치해줍니다.

2. Filza File Manager

해당 트윅을 이용하면 아이폰, 아이패드, 아이판 터치 내에서 강력한 파일 관리자입니다. 해당 파일관리자는 휴대폰 내부에서 내부 디렉토리 구조를 파악하는데 도움을 줍니다.

설치방법은 http://apt.thebigboss.org/repofiles/cydia/ 레포가 설치되어있는지 확인하고 thebigboss 레포를 확인합니다. 검색에서 Filza File Manager를 검색해서 다운로드 해줍니다.

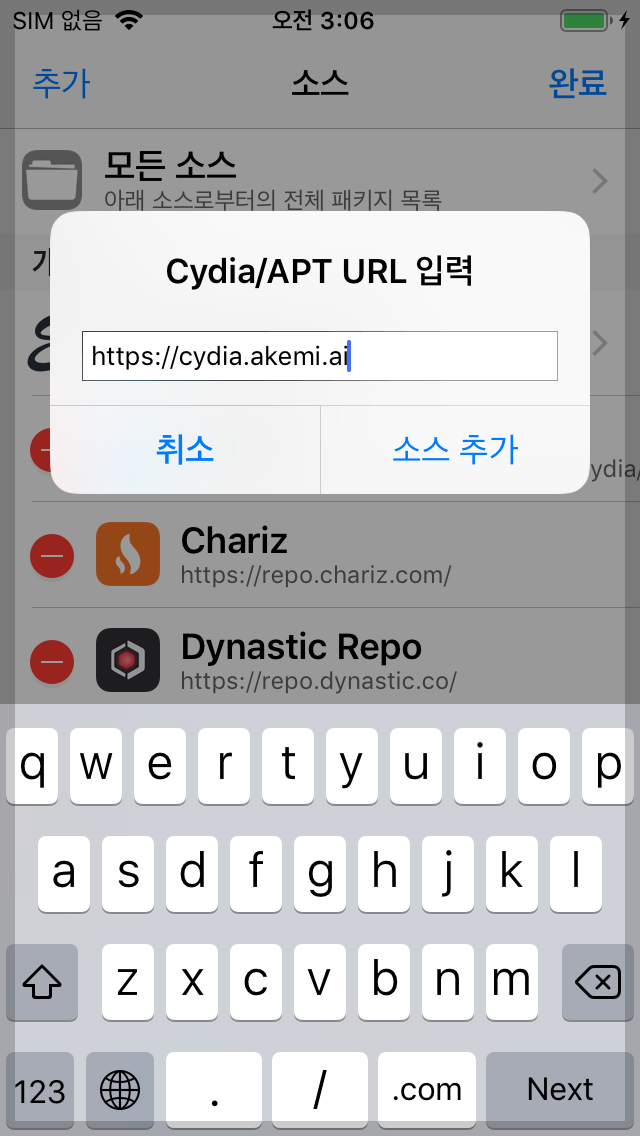

3. AppSync Unified

iOS 디바이스에 서명되지 않은 또는 임시로 서명된 IPA 패키지를 설치할 수 있도록 해주는 트윅입니다. 해당 트윅을 설치하기 위해서는 https://cydia.akemi.ai/ 레포를 추가로 설치한 후 검색에서 Appsync 라고 검색하면 해당 트윅을 설치할 수 잇습니다. 해당 트윅을 설치하면 임시로 설치했을 때에도 앱이 작동합니다.

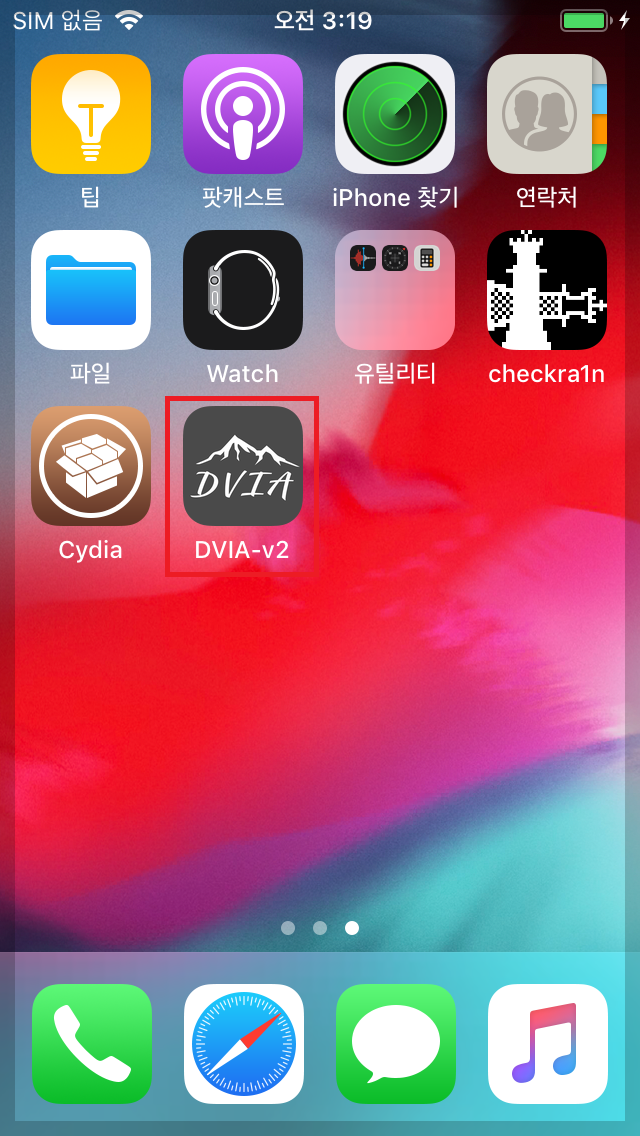

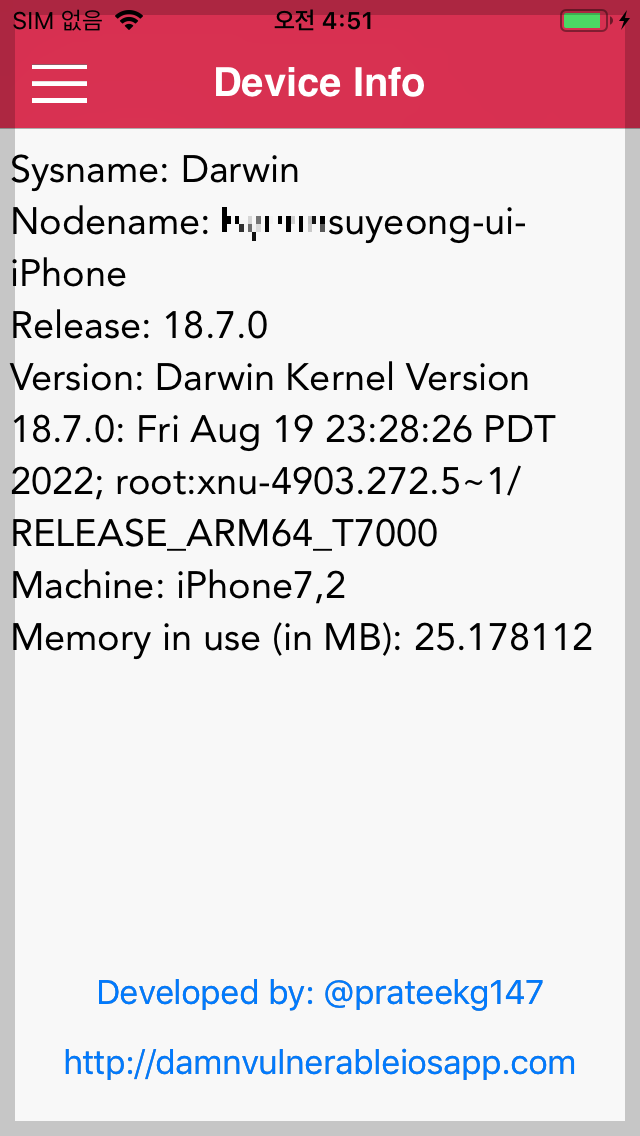

해당 트윅을 설치 한 후에 테스용으로 임시로 서명한 DVIA-v2를 설치해서 작동하는지 확인합니다. 일단 설치를 위해서 기존에 가지고 있든 IPA 파일을 드래그엔 드롭해서 IPA 파일을 설치해줍니다.

이후 3uTools를 확인해보면 어플이 디바이스 내에설치됩니다. 설치 이후 이전에 설치했던 Appsync Unified 덕분에 앱이 정상적으로 작동하는 것을 확인하였습니다.

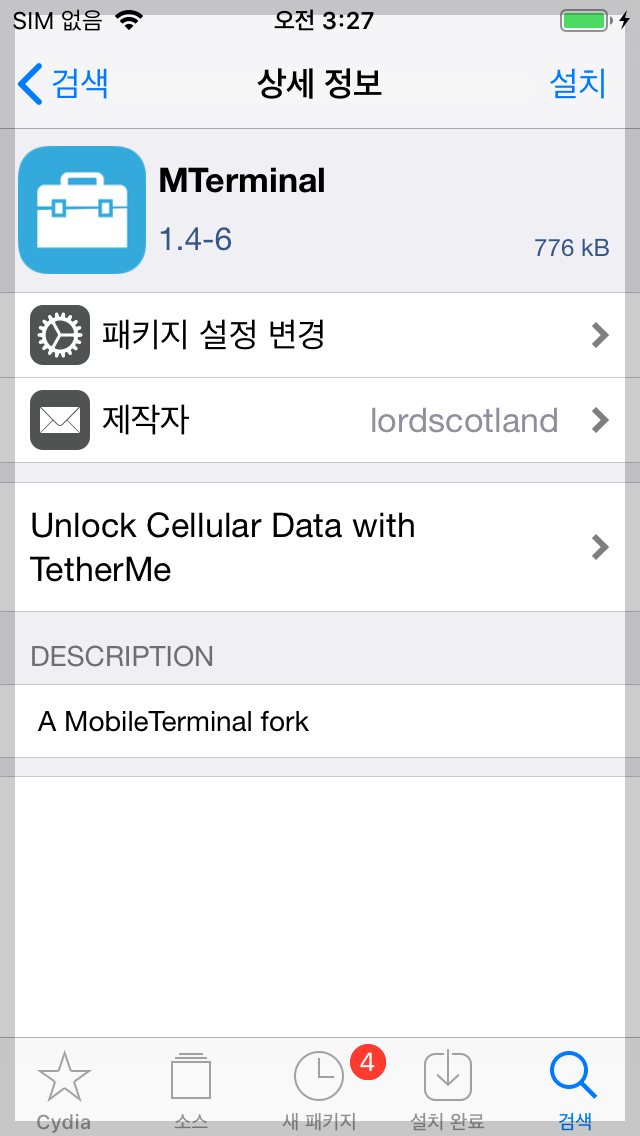

4. Mterminal

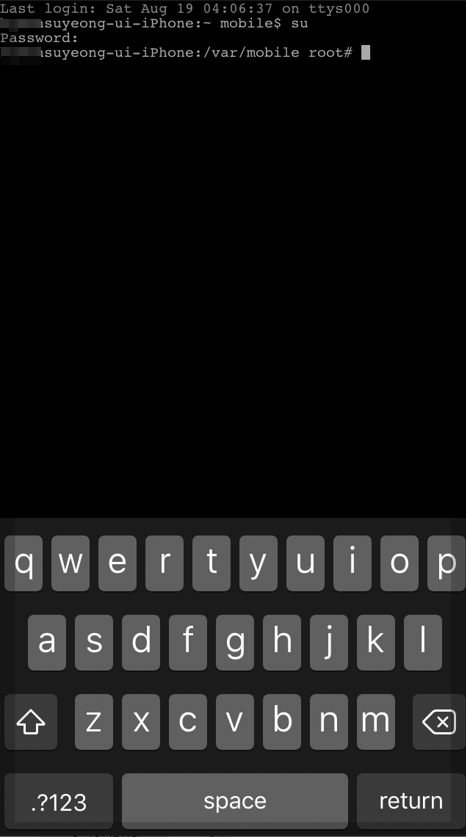

모바일에서 터미널 환경을 사용할 수 있습니다. 해당 트윅을 설치하면 한쪽눈을 윙크하고 있는 어플리케이션을 다운로드 받을 수 있습니다. 애초에 위에 단계를 거쳐서 오셨다면 thebigboss 레포가 설치되어 있으므로 검색만으로 해당 트윅을 설치할 수 있습니다.

해당 앱을 실행시킨 후 확인해보면 터미널이 작동하는 것을 확인할 수 있고 su 명령어를 입력하고 패스워드 alpine(기본 패스워드)를 입력하면 root 쉘이 작동하는 것을 확인할 수 있습니다.

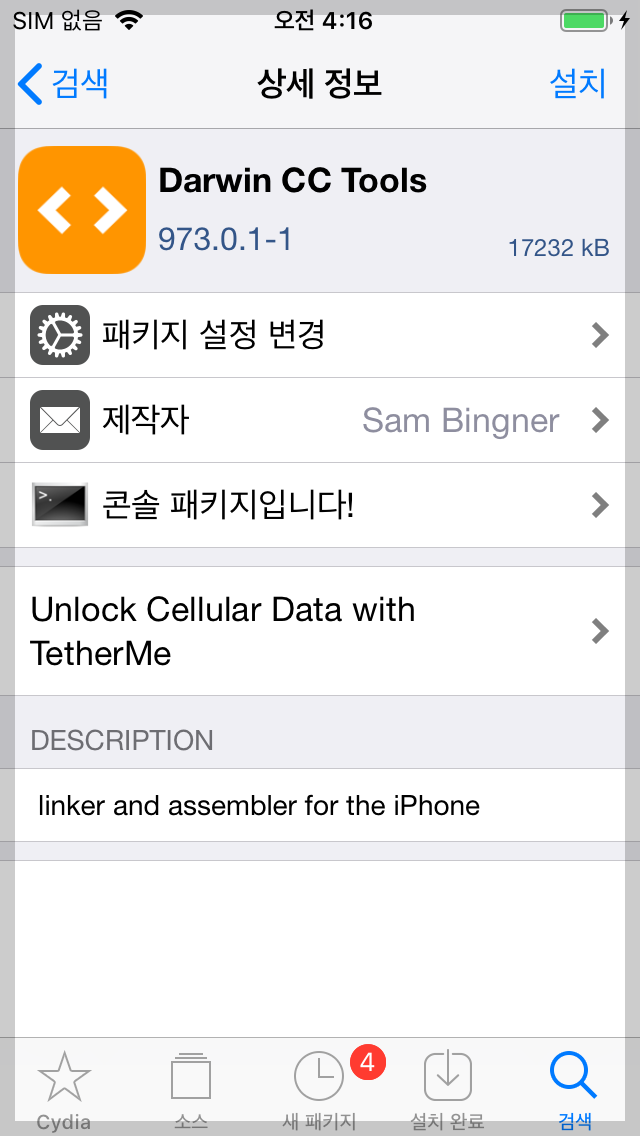

5. Darwin CC Tools

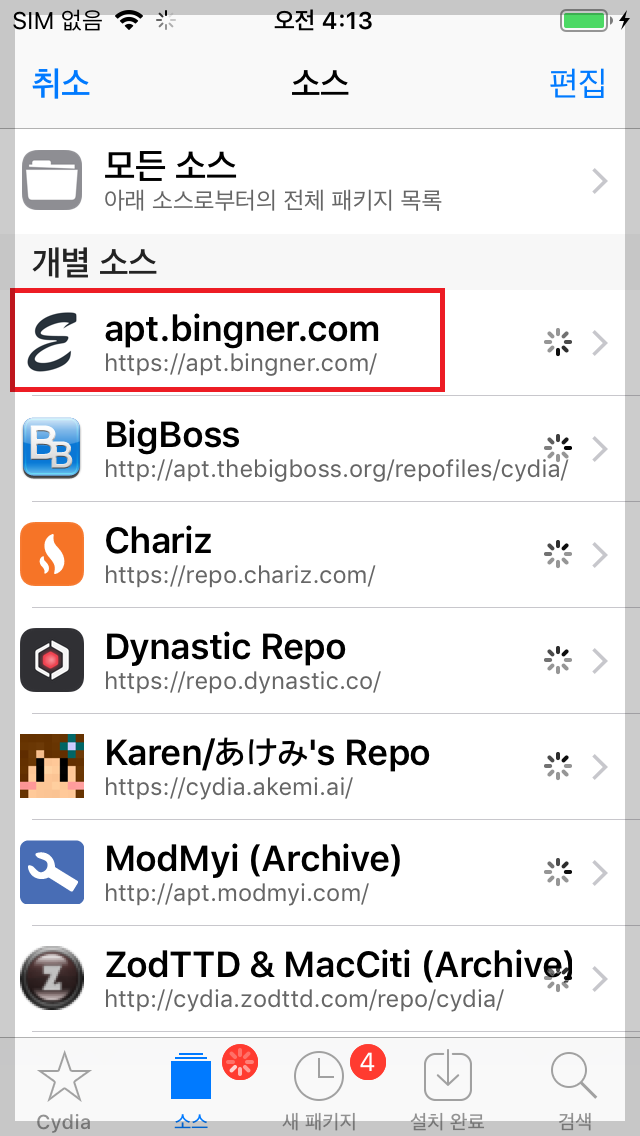

해당 트윅을 설치하면 otool 명령어를 사용할 수 있습니다. otool에 대해서는 추후에 다른글에서 다뤄보려고 합니다. 해당 트윅을 설치하기 위해서는 https://apt.bingner.com 레포가 설치되어있는지 확인해주면 됩니다.

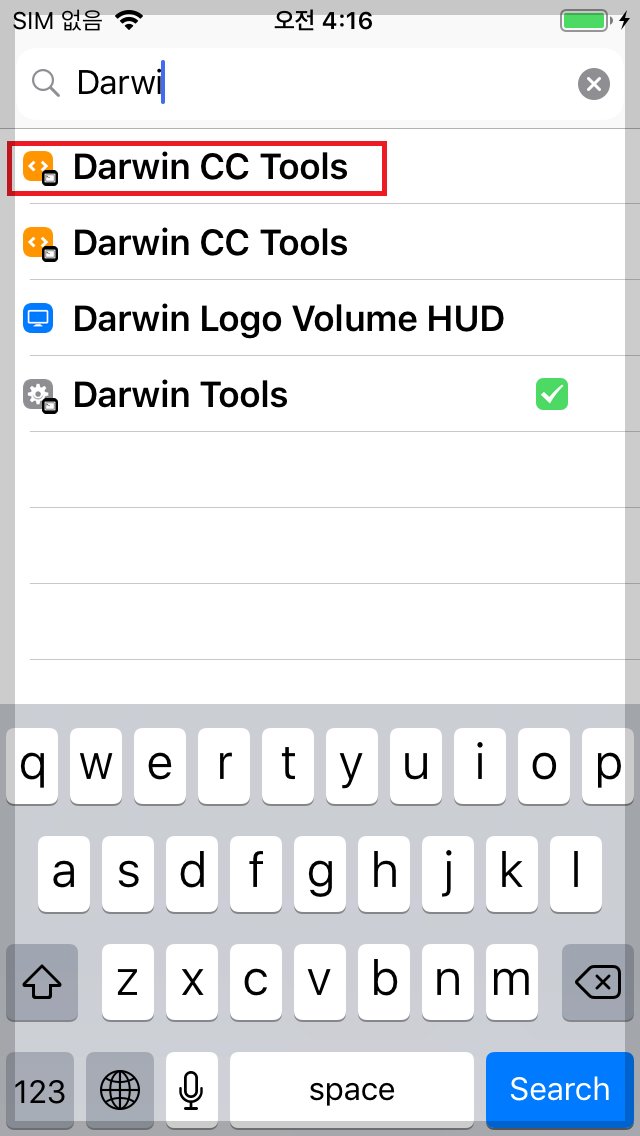

레포가 설치된 것을 확인하였다면 이후에는 검색기능을 이용해서 Darwin 정도만 검색해서 해당 트윅이 존재하는지 확인합니다.

해당 트윅을 확인한 이후에 직접적으로 설치해줍니다. 이후에 Mterminal을 이용해서 otool 명령어를 입력하면 아래와 같은 화면을 확인할 수 있습니다.

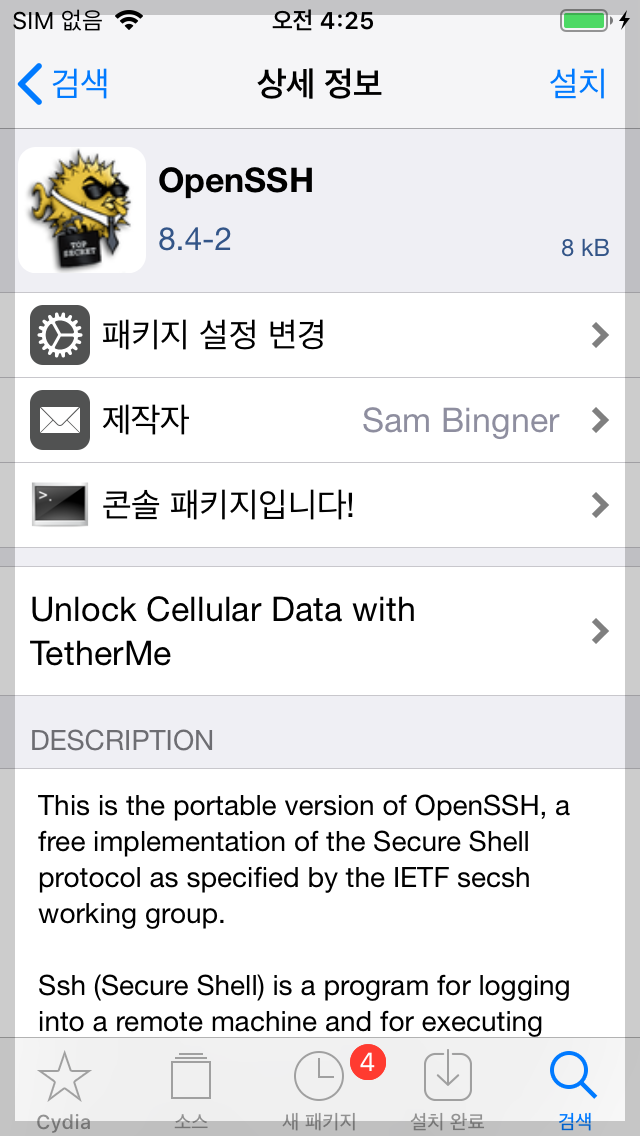

6. OpneSSH

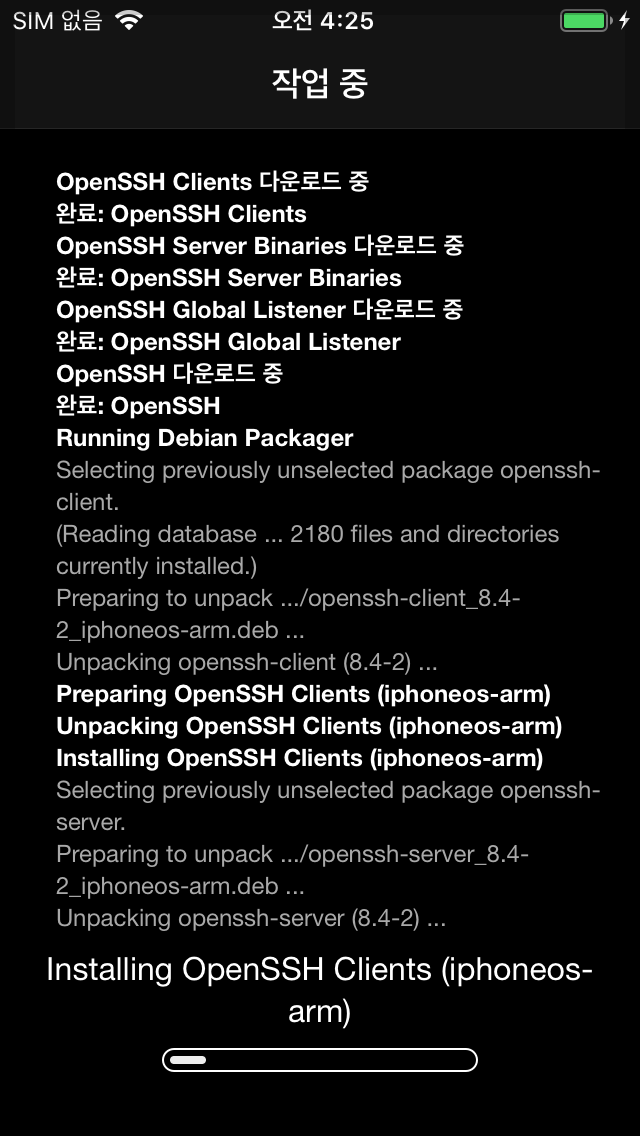

해당 트윅은 모바일 환경에서 사용시 불편함을 해결하고 SSH(시큐어 쉘)을 이용하여 접속하기 위해서 필요한 트윅입니다. 이 역시 이 글을 따라서 설치하였다면 이전에 https://apt.bingner.com 레포가 존재하기 때문에 검색만으로도 다운로드 받을 수 있습니다. 해당 트윅의 설치는 아래와 같습니다. 검색창에 openssh 검색하면 찾을 수 있고 해당 트윅을 다운로드 해줍니다.

이제 설치가 완료되었다면 본격적으로 SSH를 사용해보도록 합니다. 해당 아이폰에 연결되어있는 Wi-Fi와 노트북의 Wi-Fi가 같다고 가정하고 진행하겠습니다. 디바이스의 IP주소를 확인해줍니다.

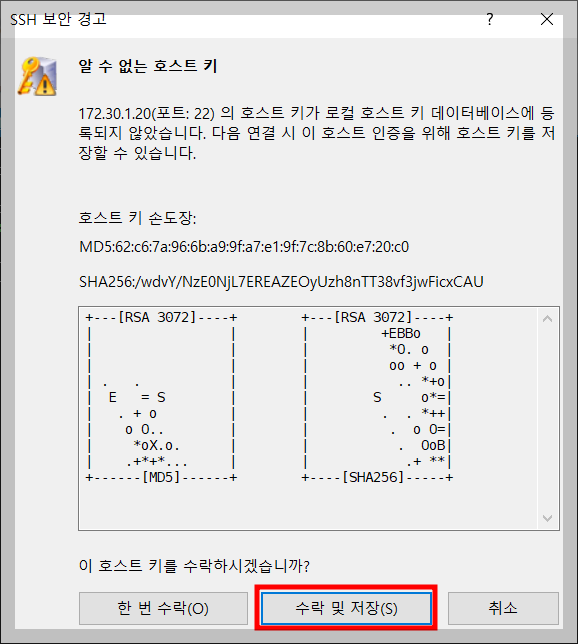

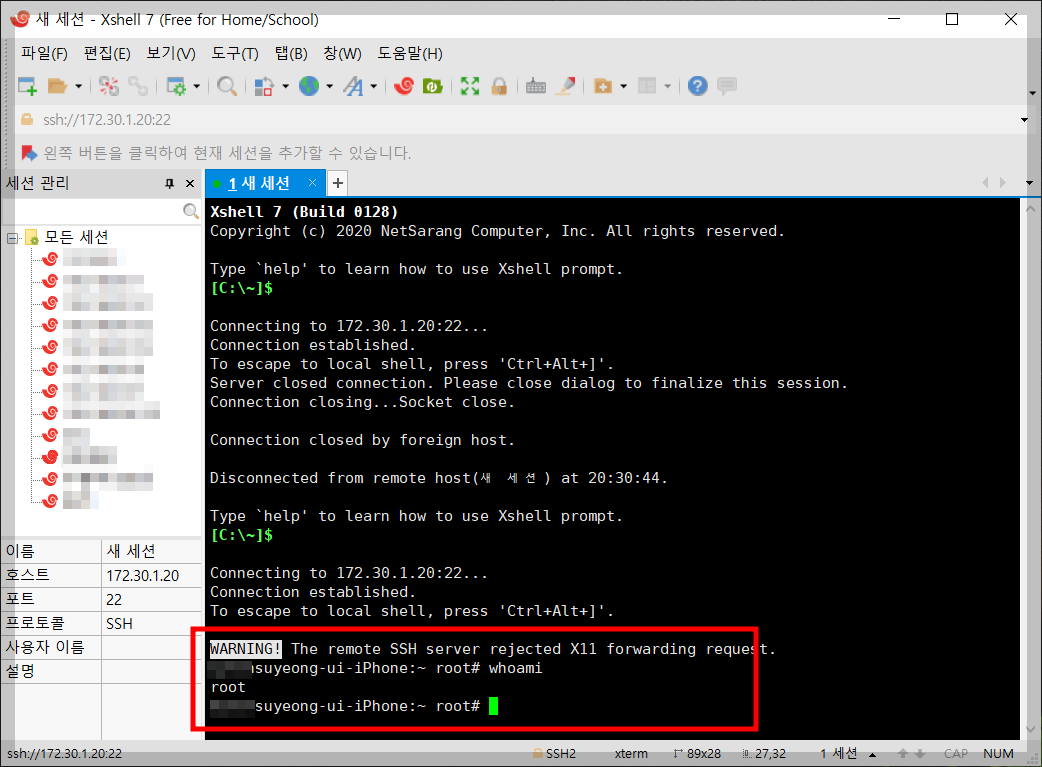

해당 주소를 확인하였으면 자신의 노트북환경에서 Putty나 Shell7 같은 프로그램을 이용하여 해당 아이피 22포트에 연결합니다. 저의 경우 넷사랑의 Shell7을 이용하였습니다.

이후 접속하면 아래와 같이 접속이 되었다는 알림을 확인해 볼 수 있습니다.

이제 수락 및 저장을 누르고 로그인할 사용자 이름은 root 암호는 alpine을 입력해서 접속합니다.

이와 같은 과정이 끝나면 아래와 같이 잘 접속되는 것을 확인할 수 있습니다. 사실 설치하고나서 항상 생각해보지만 3uTools의 SSH를 사용하는 것이 훨씬 간편합니다.

접속 완료!!!

7. Frida

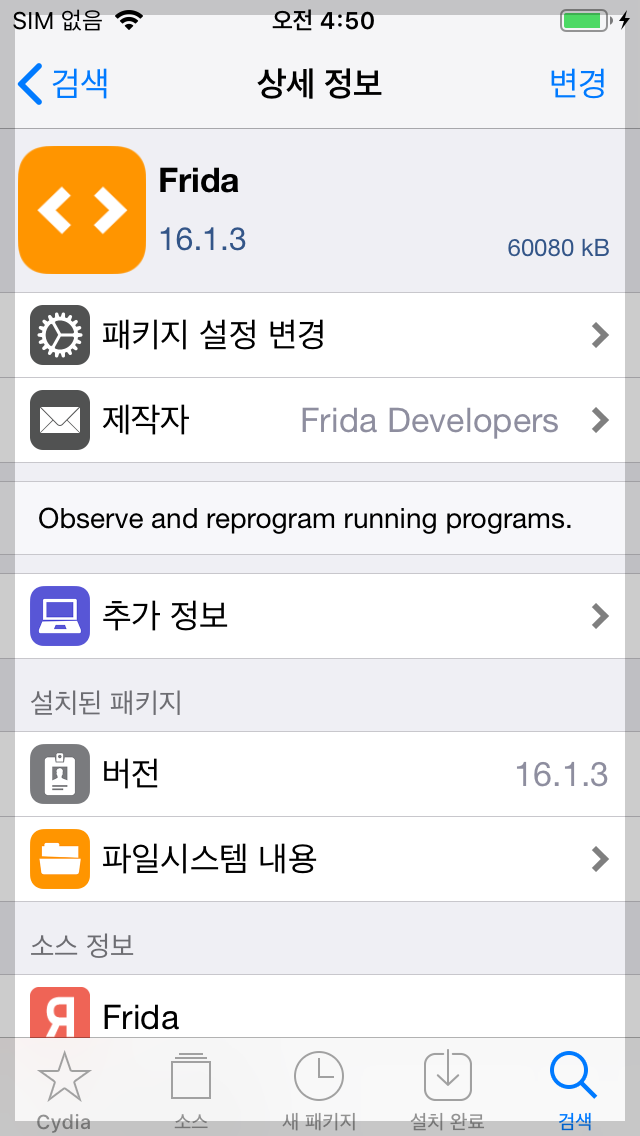

다음 트윅은 동적분석 도구 중 하나인 Frida 설치를 가능하게 해주는 도구입니다. 해당 트윅을 설치하면 설치하는 순간 Frida-server가 구동되므로 안드로이드 처럼 Firda-server를 따로 설치해서 올려주지 않아도 됩니다.(이건 편리함)

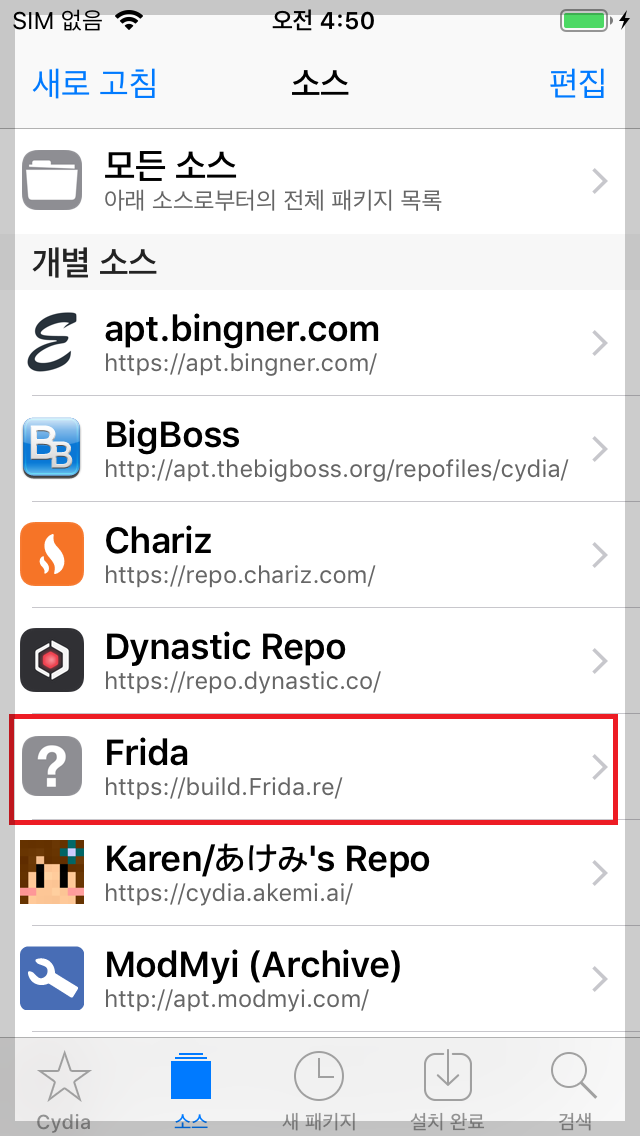

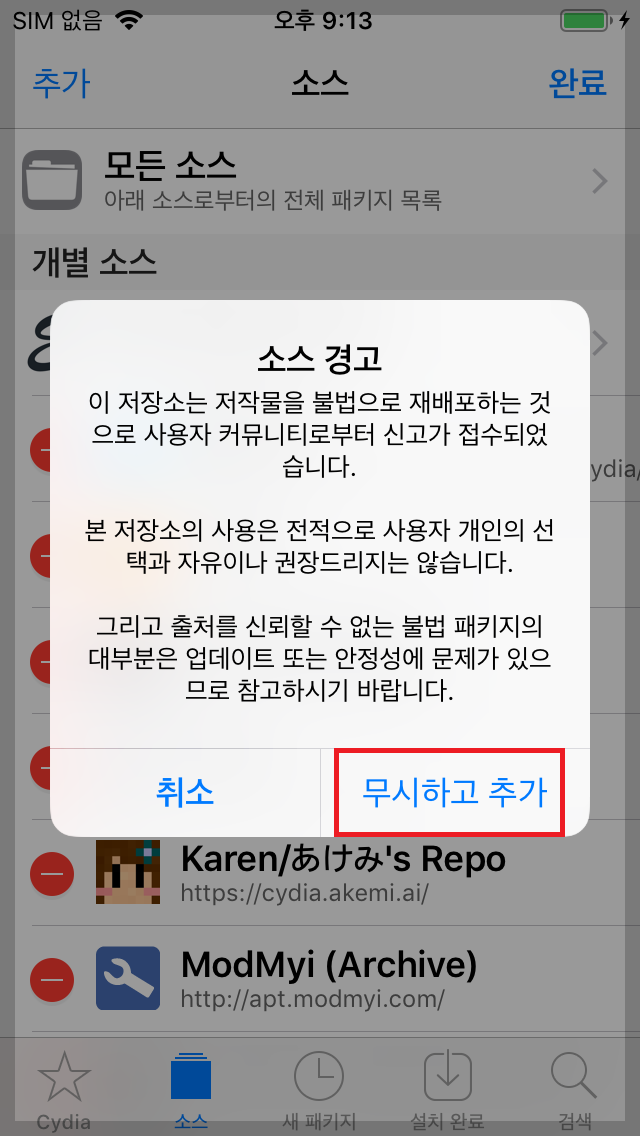

이제 트윅 설치 방법에 대해서 살펴보겠습니다. 일단 http://build.Frida.re레포를 설치해줍니다. 저는 그냥 https://build.Frida.re링크를 이용해서 설치하였습니다.

이후 검색창에 Frida를 검색하여 트윅을 다운로드 받아줍니다.

이후에 정상적으로 동작하는지 확인하기 위해서 Frida-ps -Ua명령어를 이용해서 잘 작동하는지 확인해줍니다. 이 명령어를 통해서 현재 작동하고 있는 어플리케이션(백그라운드 포함)을 확인할 수 있습니다.

Frida 설치 까지 완료하여 진단 환경을 구성할 수 있었습니다.!!(개운해)

다만 추가적인 트윅들을 설치해줘야 좋은 기능들을 더 사용할 수 있기 때문에 추가 트윅에 대해서도 설치해보겠습니다. 조금만 더 힘! 추가 트윅들에 대해서는 집중적으로 설명하지 않겠습니다.

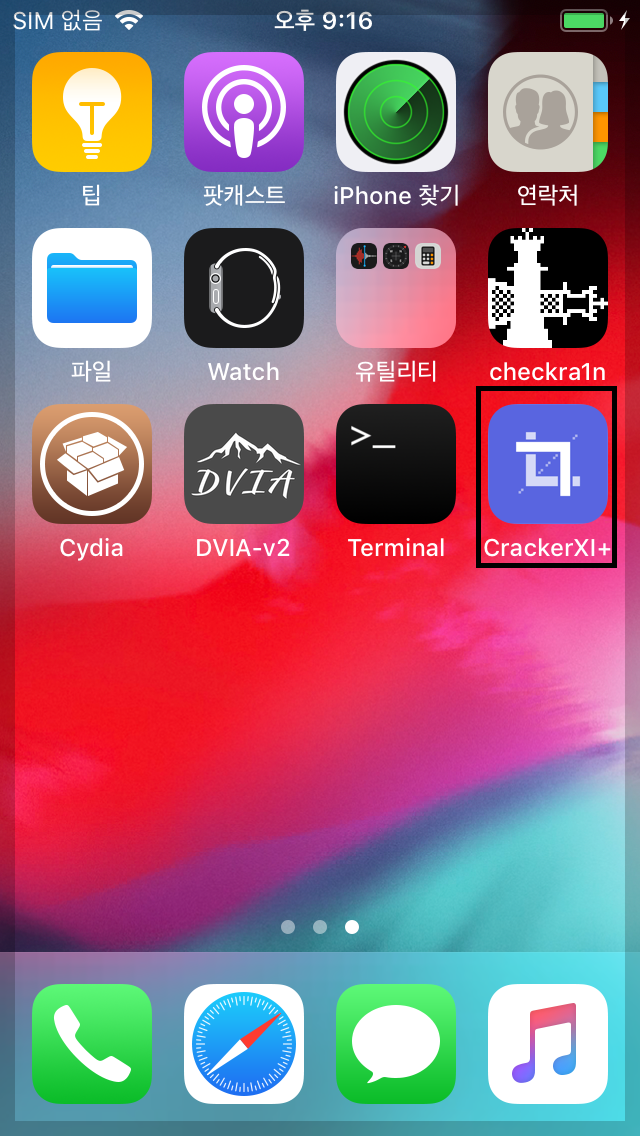

(추가)CrackerXI+

해당 트윅은 decrypted된 IPA를 앱애서 추출할 수 있도록 도와주는 트윅입니다. 이 부분에 대해서는 추후에 Frida-ios-dump를 다루면서 같이 한번 더 다룰 예정입니다. 레포는 http://cydia.iphonecake.com/이고 이후 검색을 통해서 다운로드 받을 수 있습니다. 이 트윅을 통해서 IPA 추출이 가능합니다.

(추가)AppStore++

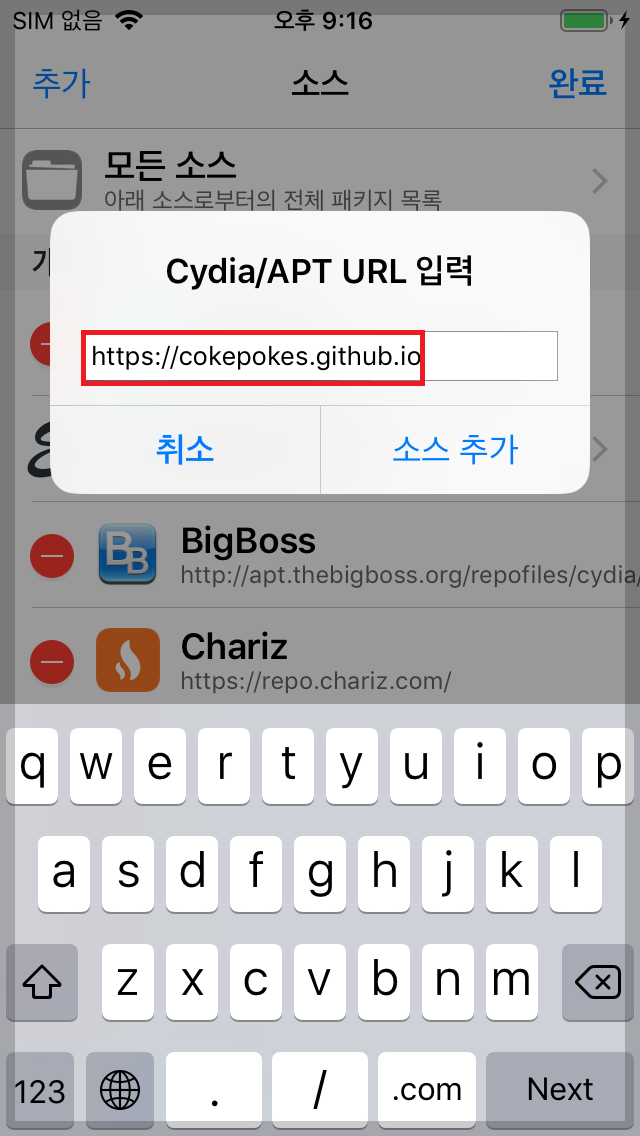

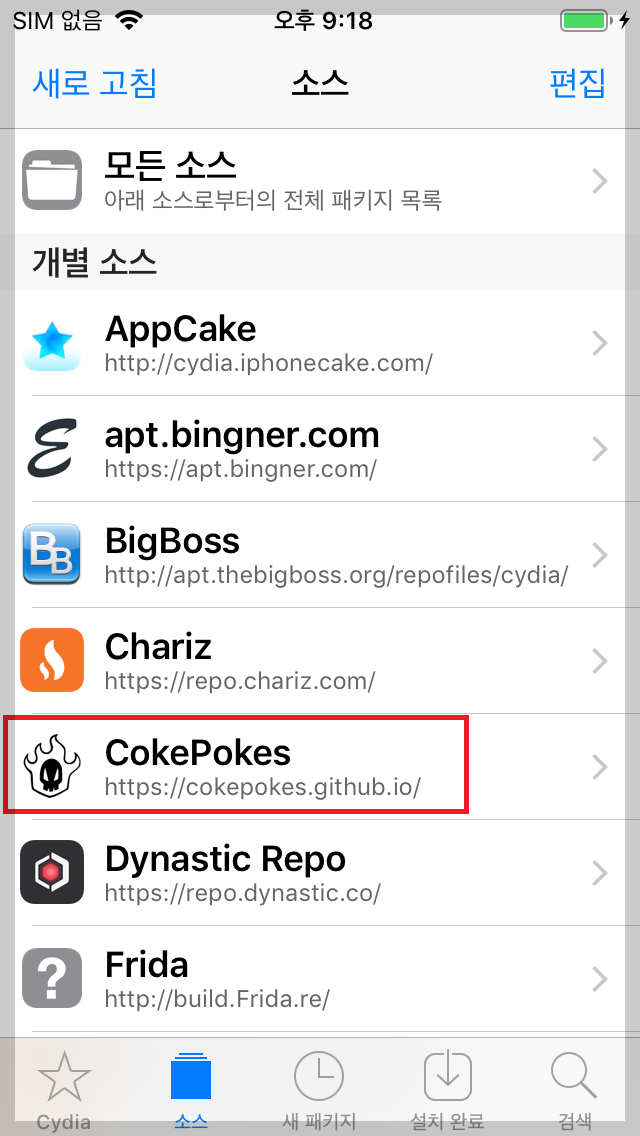

이전 버전의 앱을 다운로드 받을 수 있도록 AppStore를 개조해주는 트윅입니다. 해당 트윅을 사용하시면 여러 버전의 앱을 선택해서 분석하는데 도움이 됩니다. 레포는 https://cokepokes.github.io 이고 이후 검색을 통해서 다운로드 받을 수 있습니다.

해당 트윅을 설치하고 앱스토어에 접속하면 권한에 대한 경고창이 나타나는데 이에대해서 허용해줍니다. 이후 앱 스토어에 접속하여 아무 앱이나 다운로드 버튼을 길게 누르고 확인해보면 여러 버전들을 확인할 수 있습니다. (보안상의 이유로 모자이크를 떡칠하였습니다)

이상 트윅에 대한 글을 마치겠습니다!!

'Penetration > Mobile' 카테고리의 다른 글

| 디버깅 탐지기능 적용을 확인하는 방법 (0) | 2023.09.10 |

|---|---|

| 아이폰 탈옥(ios 15.7.8) (1) | 2023.09.02 |

| 아이폰 탈옥(iOS 12.5.7) (0) | 2023.08.18 |

| iOS burp 인증서 설치 (2) | 2023.08.18 |

| 안드로이드 burp 인증서 설치 (0) | 2023.08.18 |