오늘 해결해볼 문제들은 pathtraversal, web-misconf, session, simple-web-request, Flying chars가 있습니다.

pathtraversal

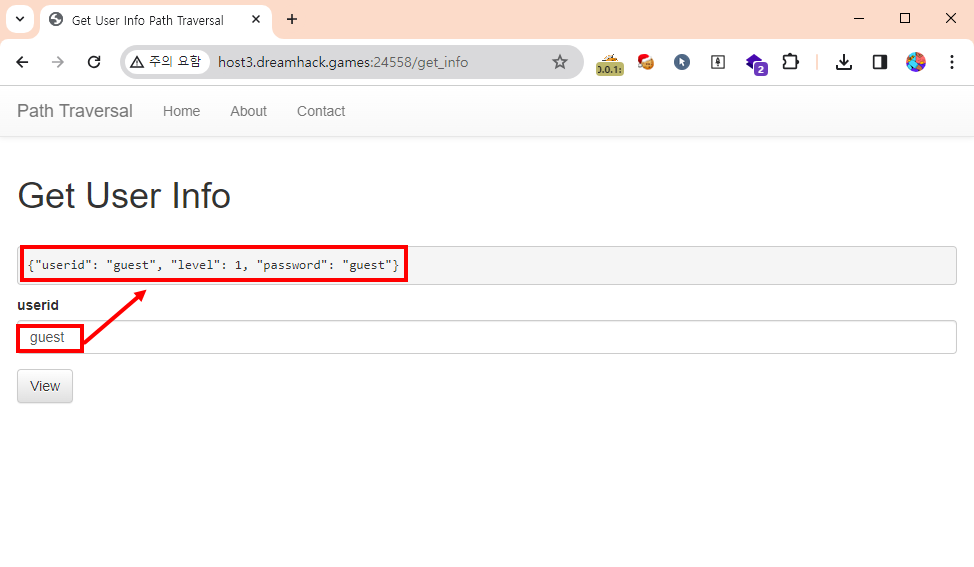

guest 입력했을 때 그 내용을 호출합니다.

코드를 살펴보면 더 정확히 파악할 수 있습니다.

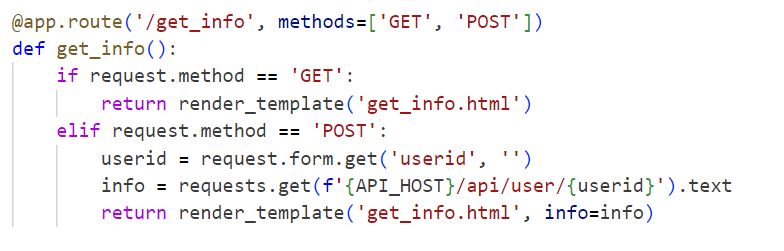

코드를 살펴보면

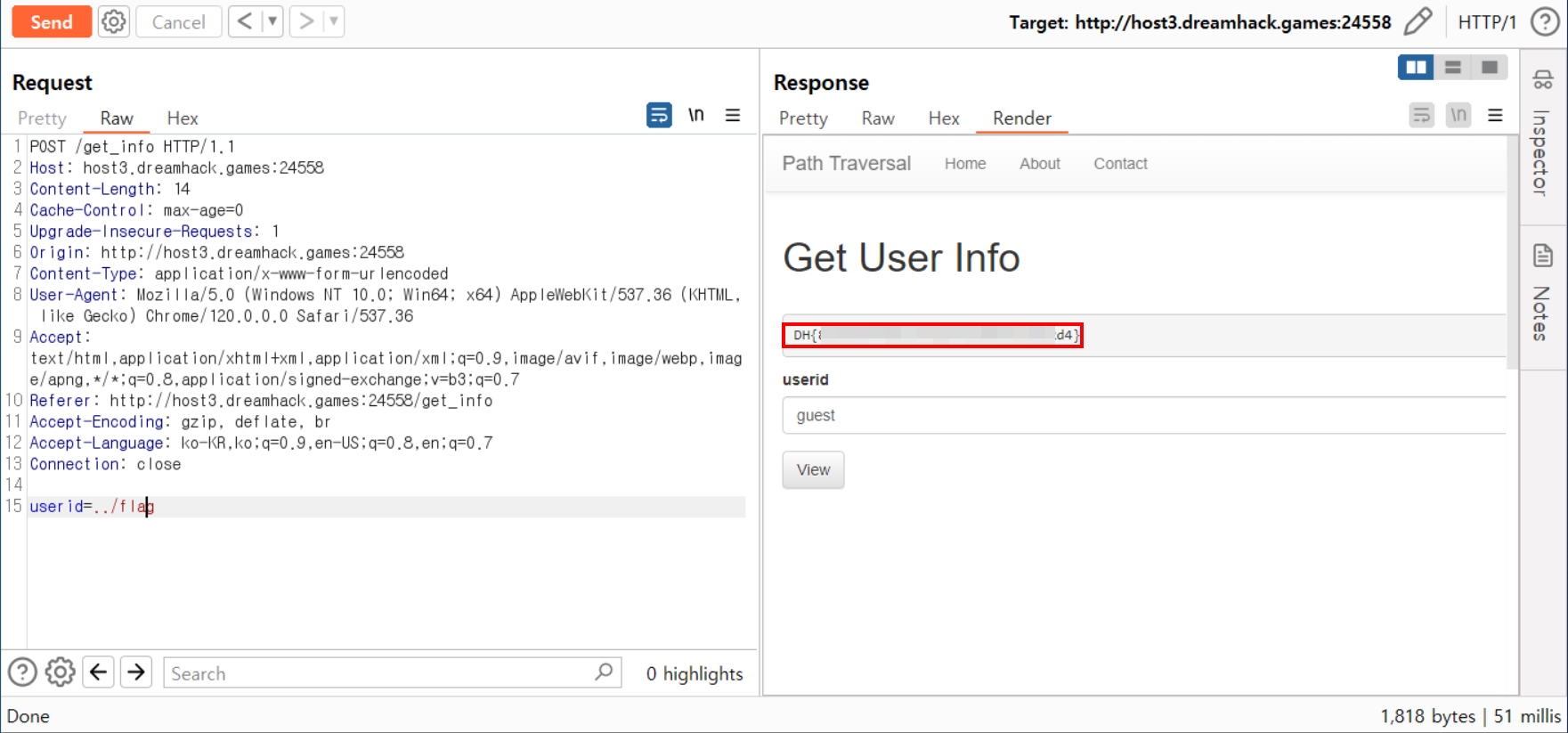

호스트/api/user/{userid} 의 내용이 호출되는 것을 알 수 있고, 해당 문제는 호스트/api/flag를 호출하는 문제이기 때문에

../flag 이렇게 쓰면 호출이 가능합니다.

다만 일반적으로 호출되지는 않기 때문에 웹 프록시 도구를 이용해서 결과를 확인합니다.

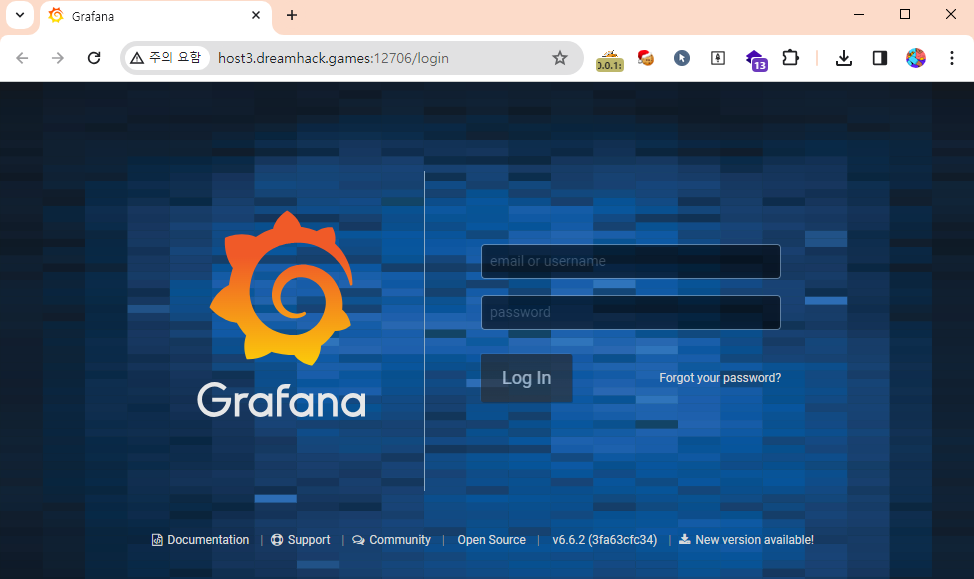

web-misconf

이와 같은 홈페이지를 확인할 수 있는데 잘못 설정된 부분이 어디인지 찾는 문제입니다.

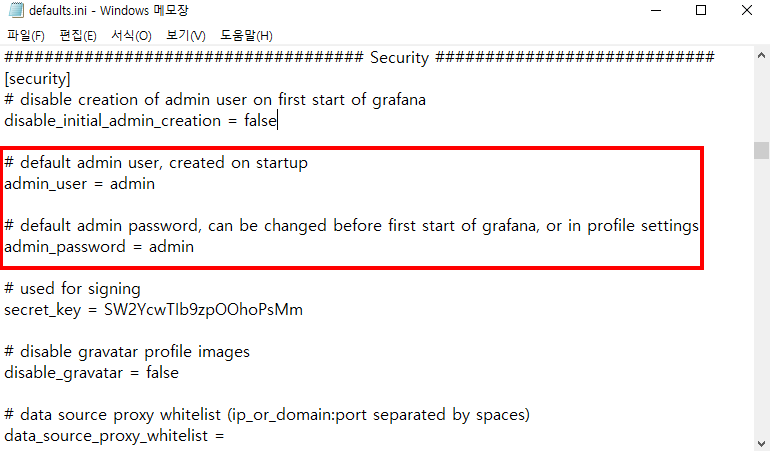

해당 문제는 계정이 걸려있기 때문에 계정을 알아볼 수 있는 단서를 defaults.ini에서 찾았습니다.

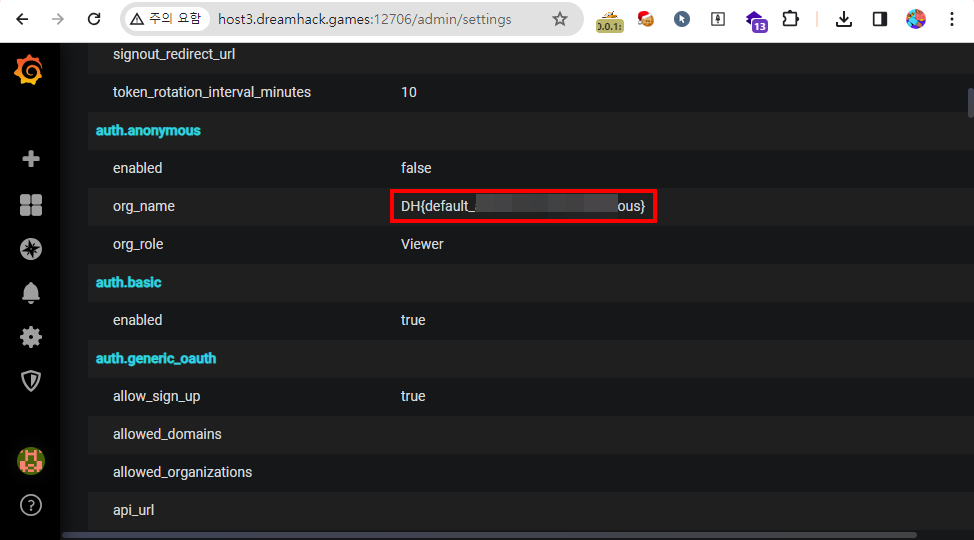

이후 홈페이지를 뒤져보면 플래그를 찾을 수 있습니다.

session

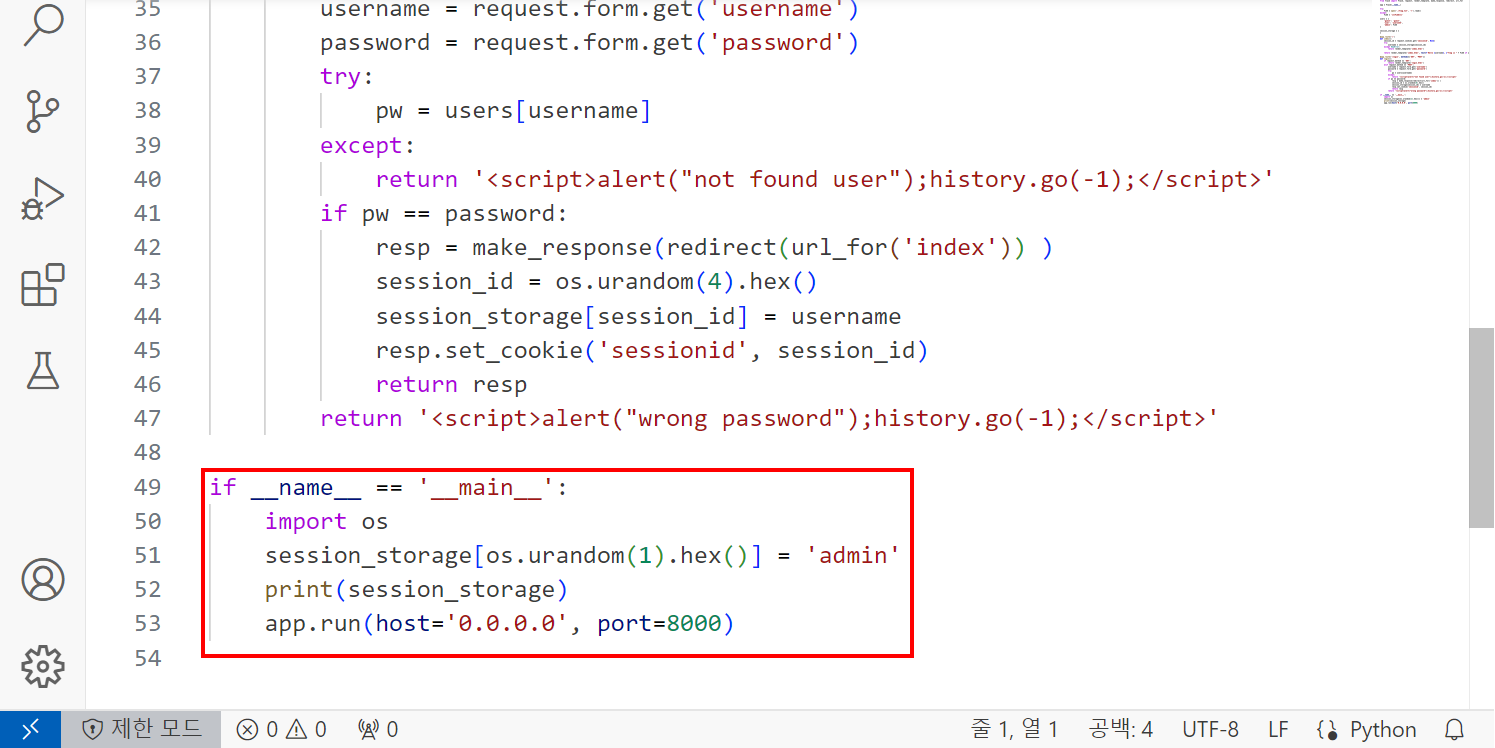

py코드를 정확히 읽으면 쉽게 풀 수 있는 문제입니다.

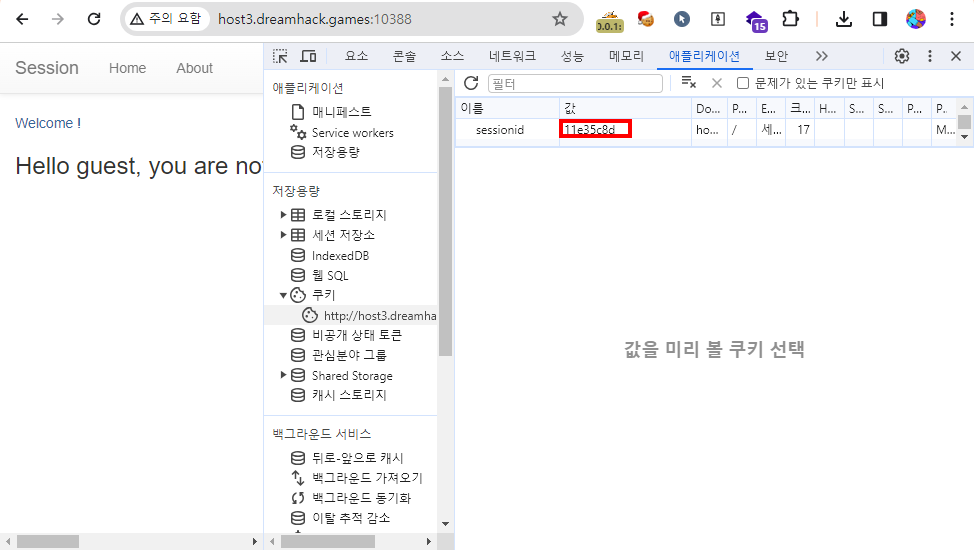

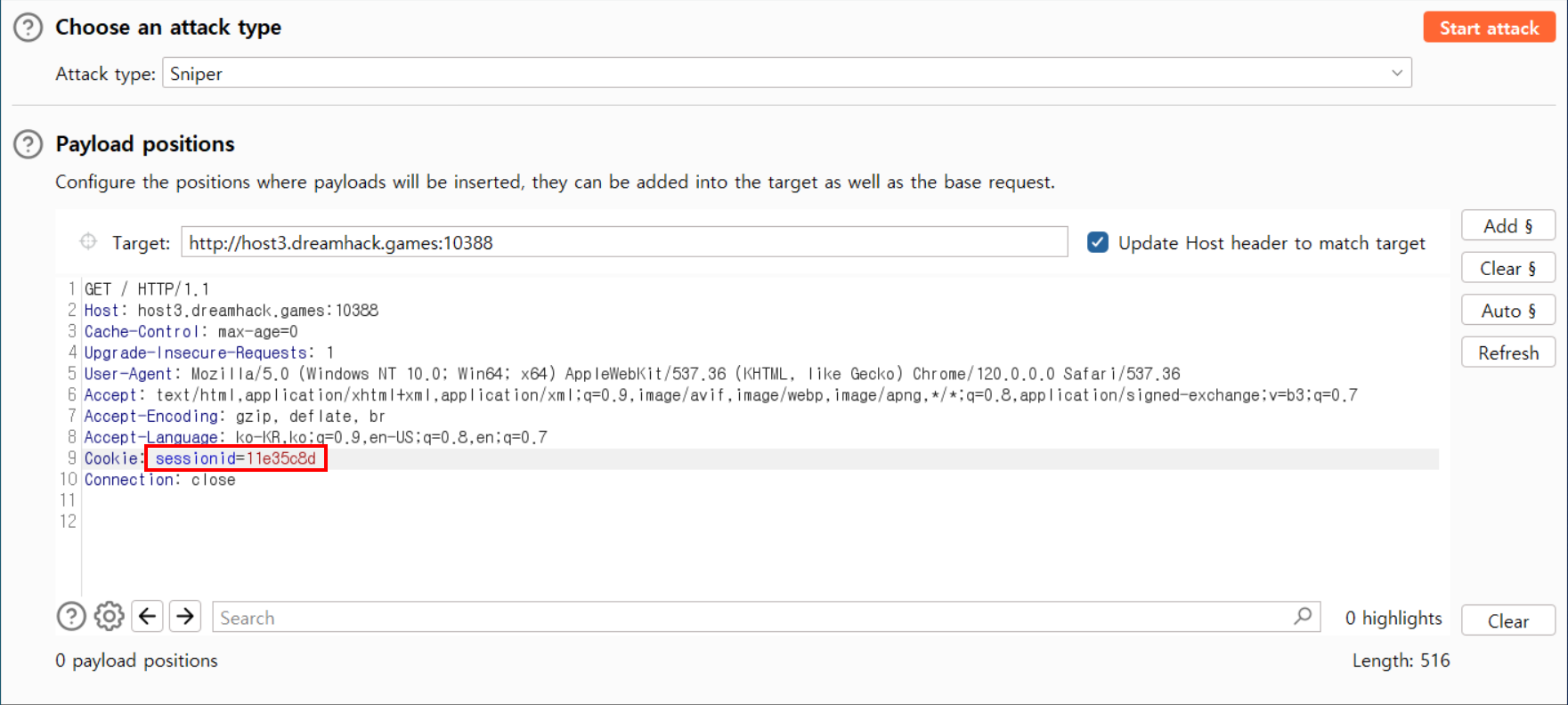

일단 guest아이디의 세션을 확인하였습니다. 게스트에서 관리자 계정의 세션을 알고있다면 쉽게 접속 할 수 있을 것입니다.

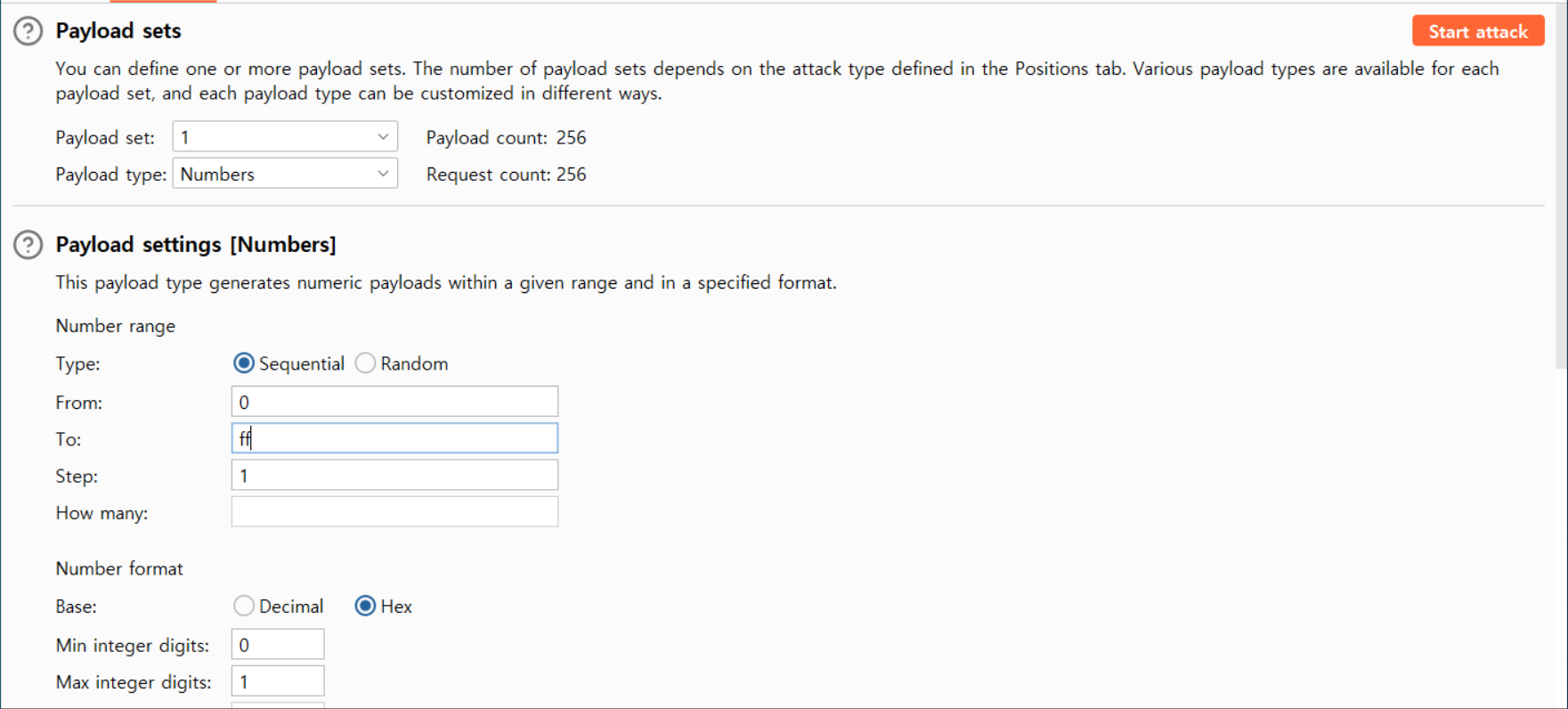

해당 문제의 힌트는 hex 1 byte가 세션이 되므로 00 ~ ff 까지 사이중 관리자 세션이 있는 것을 알 수 있습니다.

물론 하나하나 대입해서 찾을 수 도 있지만 웹 프록시 도구의 인트루더를 이용합니다.

해당 값을 인트루더를 이용해서 관리자 세션을 찾습니다.

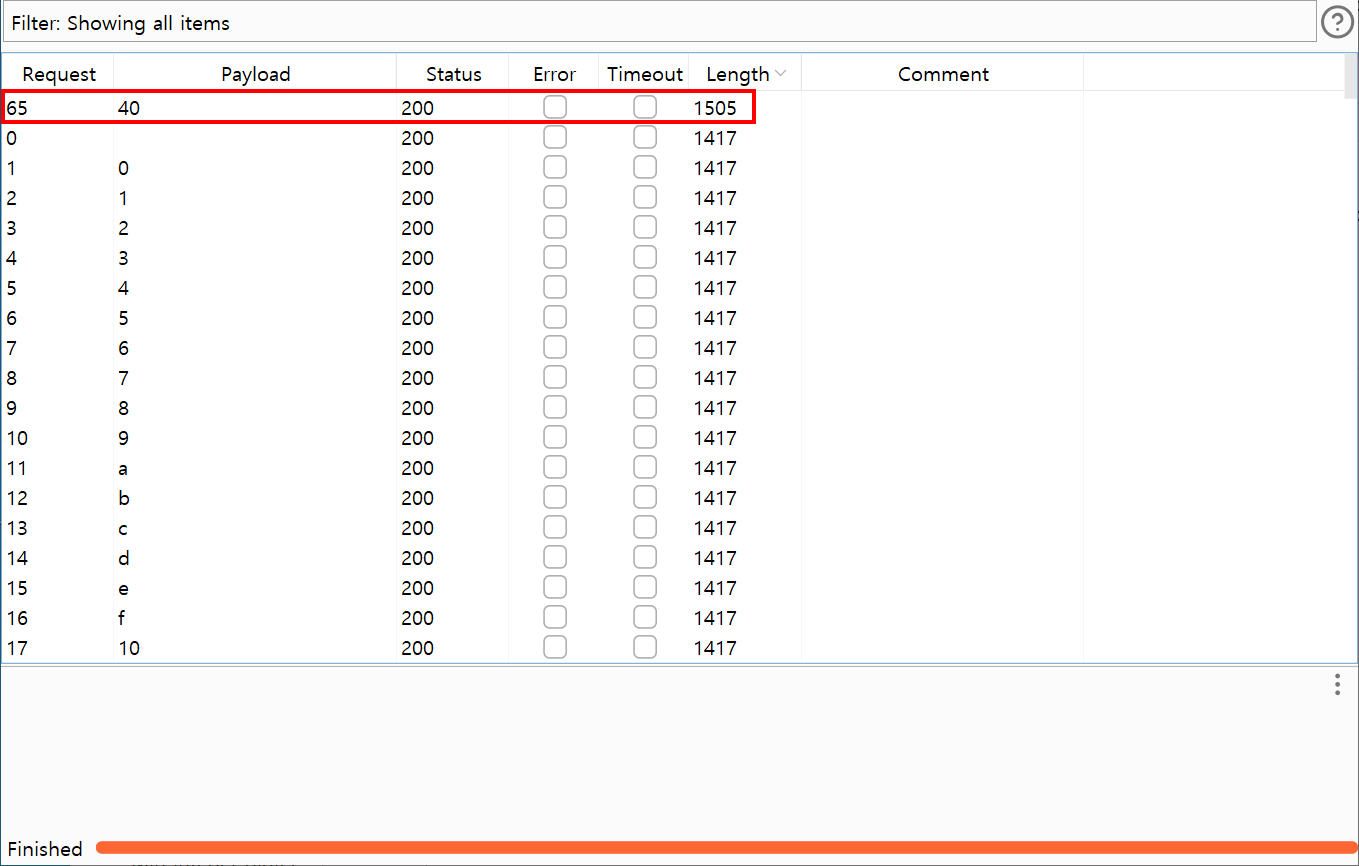

인트루더를 이용해서 답을 찾을 수 있습니다.

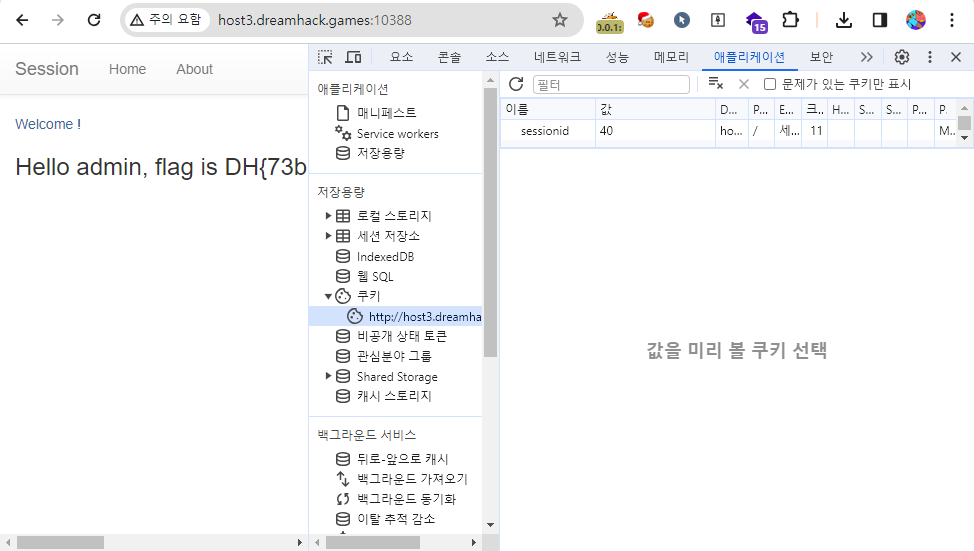

이후 플래그를 획득 할 수 있습니다.

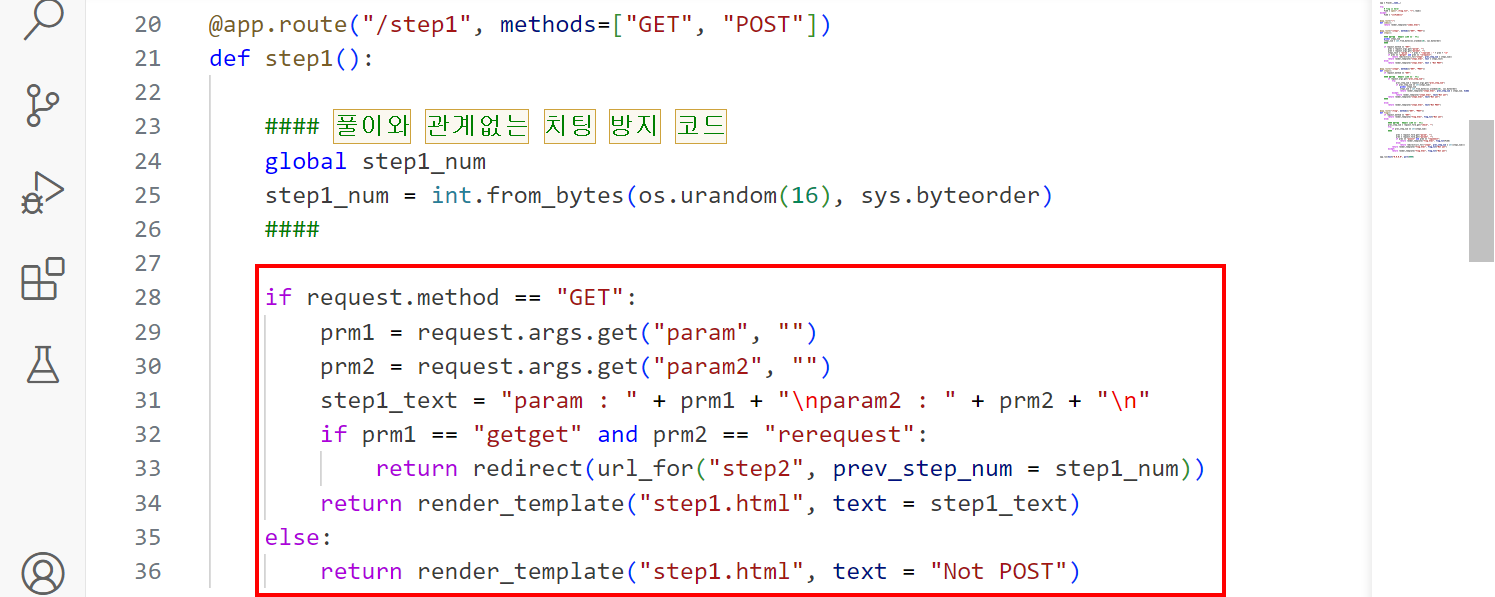

simple-web-request

코드를 잘 읽으면 바로 맞출 수 있는 문제입니다.

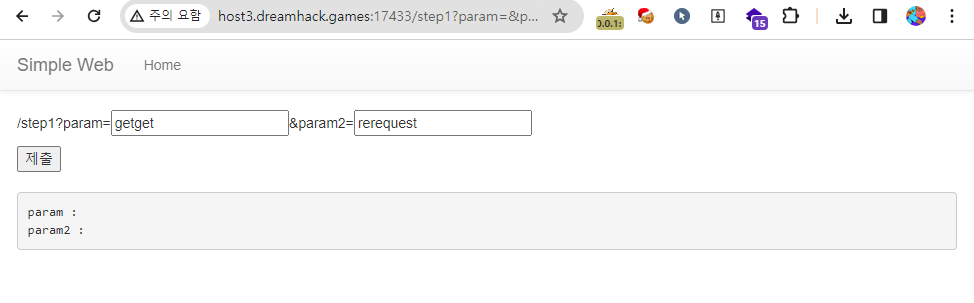

여기서 얻은 단서를 이용하여 문제를 해결할 수 있습니다.

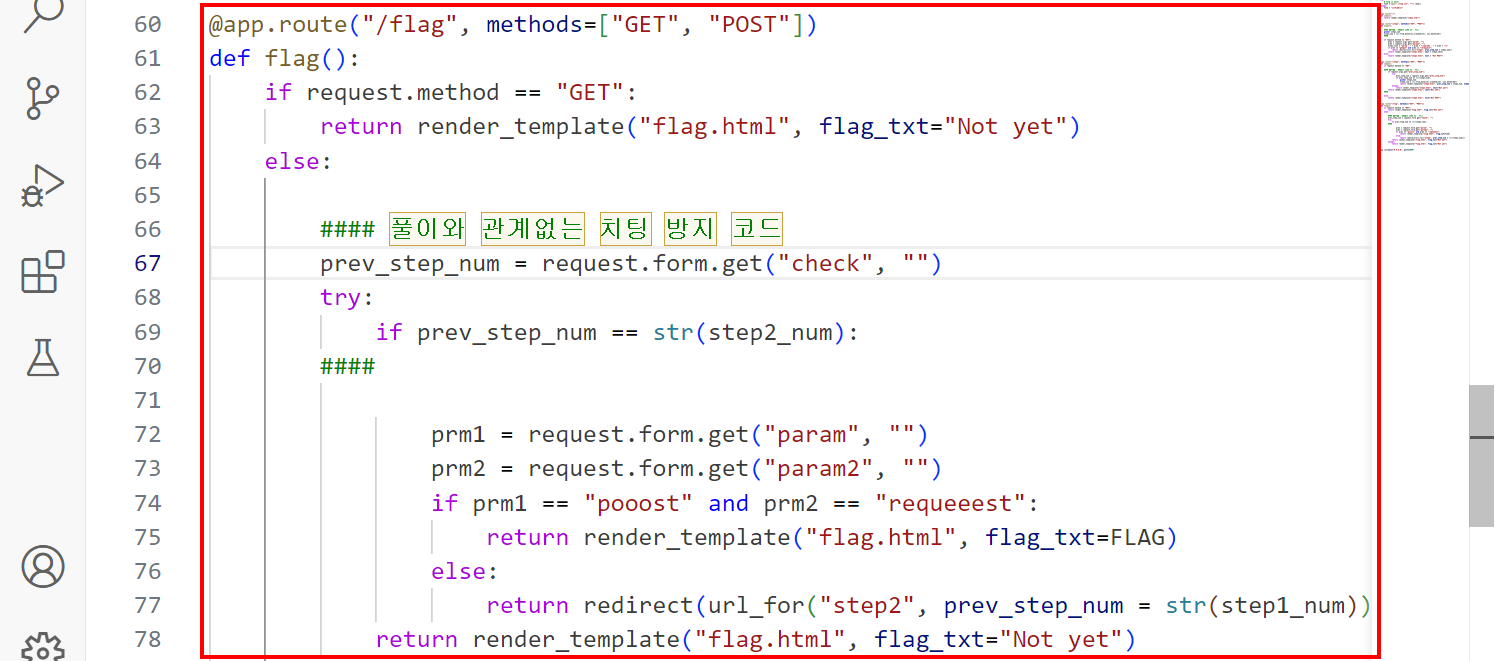

두번째 단서도 유사하게 코드에서 찾을 수 있습니다.

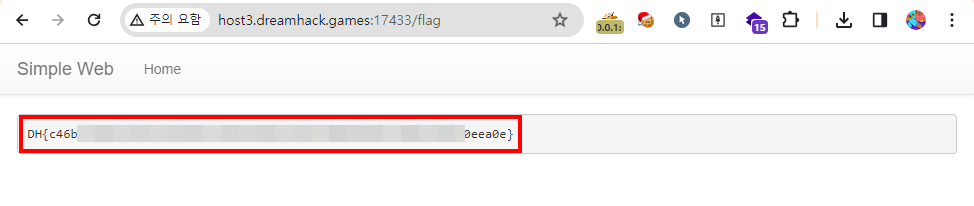

이후 입력해보면 아래와 같은 플래그를 확인할 수 있습니다.

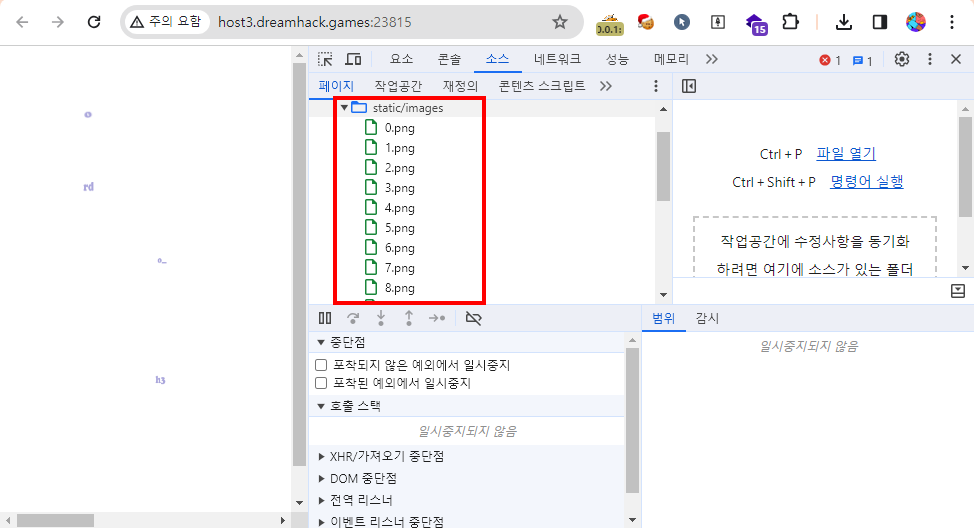

Flying chars

이미지 파일을 순서대로 찾아서 확인하면 바로 플래그를 찾을 수 있습니다.

자꾸 글자가 날아댕겨서 풀기 힘들지만

이 요소들을 하나씩 종합하면 플래그를 찾을 수 있습니다.

'Wargame & CTF' 카테고리의 다른 글

| [Portswigger] SSRF (0) | 2024.01.05 |

|---|---|

| [Portswigger] Authentication (0) | 2024.01.05 |

| [Portswigger] Access Control (0) | 2023.12.29 |

| [Portswigger] Path traversal (0) | 2023.12.22 |

| [Dreamhack] Addition calculator (1) | 2023.12.21 |